A estas alturas es bien sabido que los ciberatacantes consideran Active Directory su objetivo favorito. AD -el principal almacén de identidades para el 90% de las empresas de todo el mundo- se creó para una autenticación de usuarios y una gestión de accesos eficientes, pero muchos entornos AD locales heredados tienen errores de configuración peligrosos que se han ido acumulando con el tiempo. Aprovechando las lagunas de seguridad de AD, los atacantes pueden hacerse con el control de la red, lo que podría paralizar las operaciones de la empresa.

Lo que se entiende menos son las complicaciones inherentes a la protección de un entorno de AD híbrido que incluya tanto AD on-prem como Entra ID (anteriormente Azure AD), que es el caso de la mayoría de las empresas. En un entorno de identidad híbrida, la superficie de ataque se amplía y muchas organizaciones carecen de las herramientas y la experiencia para protegerse eficazmente contra el comportamiento malicioso.

Profundicemos en las implicaciones de seguridad, a menudo pasadas por alto, de la gestión de recursos de identidad a través de AD y Entra ID, y en cómo cerrar esas brechas con Semperis Disaster Recovery for Entra Tenant (DRET), que hemos renombrado y renovado con capacidades ampliadas.

1. Los errores de configuración de Entra ID causan problemas de seguridad

Al igual que ocurre con el AD on-prem, Entra ID puede estar plagado de innumerables configuraciones erróneas que se han acumulado con el tiempo y exponen a las organizaciones a ataques. Las configuraciones que se apartan de las políticas de la organización pueden tener consecuencias imprevistas, afectar a la seguridad y a la interacción de los usuarios e incluso provocar una denegación de servicio.

En el informe 2023 Purple Knight , en el que se encuestó a los usuarios de la herramienta de evaluación de la seguridad impulsada por la comunidad de Semperis, el 55% de las organizaciones declararon haber encontrado 5 o más vulnerabilidades de seguridad en sus entornos Entra ID. Esos indicadores incluían grupos privilegiados que contenían una cuenta de invitado, usuarios o dispositivos que llevaban inactivos más de 90 días y múltiples indicadores relacionados con políticas de acceso condicional mal configuradas.

2. La papelera de reciclaje de Entra ID no te salvará

Aunque la papelera de reciclaje de Entra ID puede proteger contra algunos errores desafortunados, su poder es limitado. Los usuarios, los grupos de Microsoft 365 y las aplicaciones que se han eliminado de forma permanente pueden recuperarse de la papelera de reciclaje en un plazo de 30 días. Pero muchos otros tipos de objetos se borran inmediatamente y no se pueden restaurar.

En un caso que conocemos, se eliminaron accidentalmente más de 1.600 directores de servicio de Entra ID, lo que provocó que las aplicaciones de línea de negocio quedaran fuera de línea. La organización se vio obligada a recrear manualmente estas aplicaciones en Entra ID, y los administradores trabajaron sin descanso durante 28 días para restaurar todos los servicios. Otro inconveniente de la papelera de reciclaje de Entra ID es que sólo es útil en caso de borrado: es inútil si se modifican los objetos.

3. La falta de comprensión del modelo de responsabilidad compartida IdP deja lagunas de seguridad

Como proveedor de identidades (IdP) para Entra ID, Microsoft proporciona varias capacidades que le ayudan a prepararse para un incidente de seguridad, como la funcionalidad de gestión de identidades y accesos (IAM), herramientas para documentación, disponibilidad y coherencia de registros y seguridad de la plataforma. Si necesita recuperarse de cambios o borrados malintencionados o no intencionados, Microsoft también proporciona disponibilidad limitada en el tiempo de recursos borrados por software (la papelera de reciclaje) y disponibilidad de APIs.

Pero para prepararse ante un incidente, como cliente usted es responsable de la planificación ante desastres, la documentación de los estados buenos conocidos, la supervisión y conservación de datos y la seguridad operativa. En caso de ataque, necesita la capacidad de restaurar los recursos eliminados por medios físicos y virtuales, las configuraciones anteriores y los recursos mal configurados. Sin un plan comprobado, un ataque a Entra ID podría dejarlo luchando por reconstruir estos recursos, un proceso que normalmente toma días o semanas para la mayoría de las organizaciones.

4. Los atacantes tienen como objetivo Entra ID

El aumento de los ataques dirigidos contra Entra ID debería hacer saltar las alarmas en cualquier organización con un entorno de identidad híbrido, como suele ser el caso. (Según el informe de Semperis Evaluating Identity Threat Detection & Response Solutions, el 80% de las organizaciones utilizan un sistema de identidad híbrido que abarca tanto AD on-prem como Entra ID). Como en el caso de las tristemente célebres brechas de Kaseya y SolarWinds, los ciberdelincuentes se aprovechan de las debilidades de seguridad de los sistemas de identidad híbridos entrando en la nube y trasladándose al sistema de identidad local, o viceversa.

Uno de los objetivos favoritos de los ciberatacantes es el servicio en la nube que las organizaciones tienden a adoptar primero y más rápidamente: Microsoft 365. Los investigadores de Mandiant informaron de un aumento de los incidentes relacionados con Microsoft 365 y Entra ID, en su mayoría vinculados a actividades de phishing que atraían a los usuarios para que compartieran sus credenciales de Office 365. Los investigadores de Mandiant también observaron que los atacantes utilizaban AADInternals, un módulo de PowerShell que les permite navegar desde el entorno AD on-prem hasta Entra ID, donde pueden crear puertas traseras, robar contraseñas y establecer persistencia.

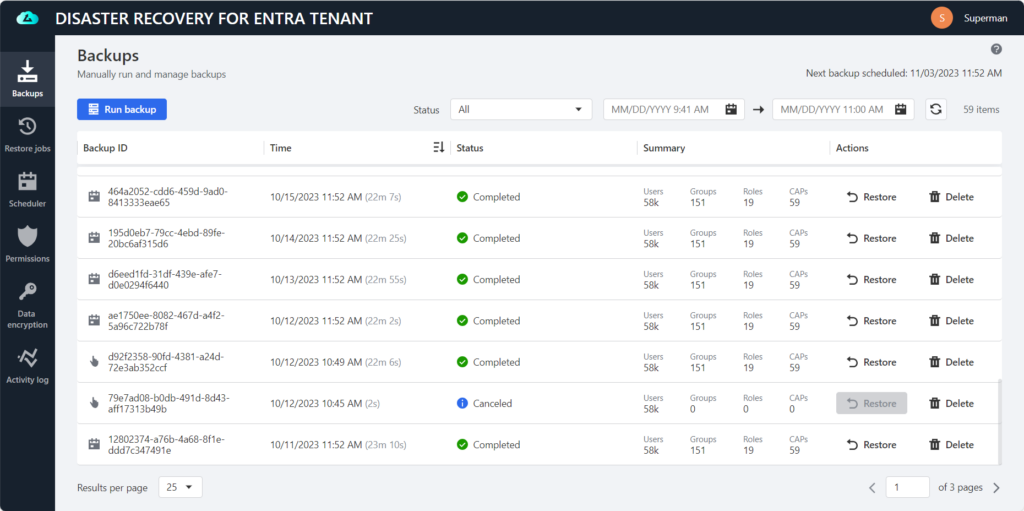

Cerrar las brechas de seguridad de los sistemas de identidad en la nube

Partiendo de nuestra sólida base de ofrecer soluciones integrales de seguridad y recuperación para AD, Semperis Disaster Recovery for Entra Tenant (DRET) aborda los evidentes riesgos de seguridad que hemos observado en muchos entornos AD híbridos. DRET continúa donde la papelera de reciclaje de Entra ID lo deja, proporcionando capacidad de recuperación para los recursos críticos de Entra ID y garantizando un almacenamiento seguro y una gestión flexible de sus datos de Entra ID.

He aquí un breve resumen de cómo DRET puede ayudarle a prepararse y recuperarse de cambios maliciosos o no deseados en su inquilino Entra ID:

- Recupera los objetos de usuario borrados

- Recupera los grupos de seguridad

- Recupera las políticas de acceso condicional

- Permite la restauración selectiva de objetos individuales

- Restauración masiva de varios objetos

- Conserva varias versiones de copia de seguridad

- Proporciona almacenamiento seguro (conforme a SOC 2 Tipo II y certificado ISO 27001) para los datos de Entra ID con opción de cifrado BYOK (Bring Your Own Key).

- Ofrece la posibilidad de elegir entre los centros de datos de Microsoft Azure en EE.UU., la UE o Australia.

Dada la creciente prevalencia de ataques a los sistemas de identidad híbridos, garantizar la recuperabilidad de los recursos de Entra ID es ahora una prioridad para muchas organizaciones. Disaster Recovery para Entra Tenant le ayuda a cumplir esta misión proporcionando copias de seguridad y recuperación seguras y fiables para sus datos críticos de Entra ID, eliminando las molestias de gestión del almacenamiento que tanto tiempo consumen y garantizando una rápida recuperación tras el ataque.

UKOTEK - distribuidor de confianza de SEMPERIS en España

Con más de 20 años en el sector de la ciberseguridad, el equipo de Ukotek acompaña a las organizaciones en la implementación de soluciones avanzadas para proteger sus activos digitales y asegurar su continuidad operativa.

Nos especializamos en ofrecer tecnologías innovadoras que protegen a las empresas de amenazas cibernéticas en constante evolución. Nuestro equipo de expertos brinda asesoramiento personalizado y soporte técnico para asegurar que cada cliente reciba la protección óptima.

Ofrecemos soluciones escalables y adaptadas a las necesidades de cada organización.

Quiero recibir más información sobre Semperis

Fuente artículo y más recursos: https://www.semperis.com/es/blog/4-reasons-to-increase-recoverability-of-entra-id-resources/